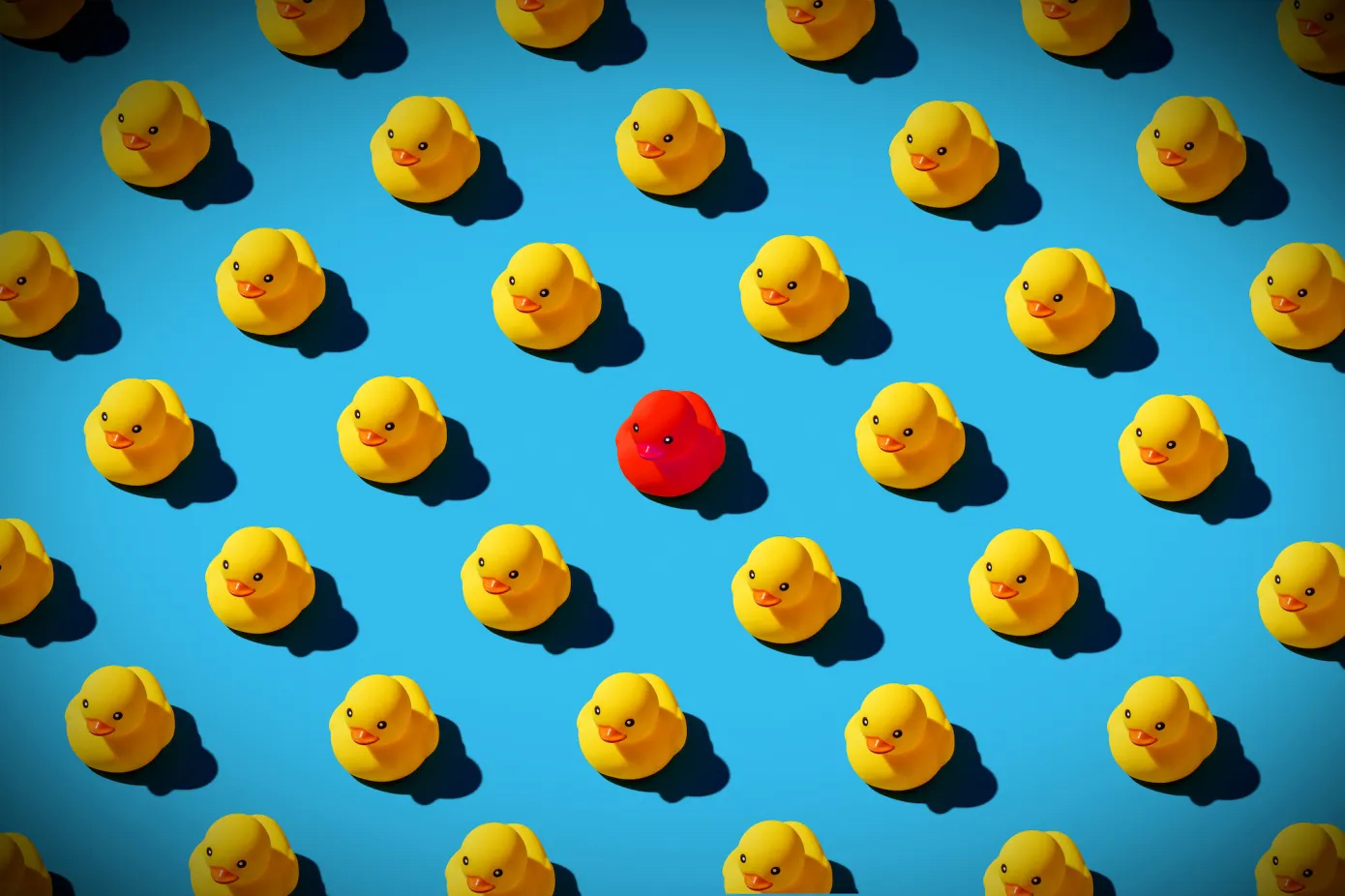

L’opération « Duck Hunt » a incité des milliers d’ordinateurs infectés par Qakbot à télécharger un programme de désinstallation conçu par le FBI.

Cette semaine, une opération mondiale des forces de l’ordre a permis de démanteler le célèbre réseau de zombies Qakbot. Il s’agit de la plus grande perturbation financière et technique d’une infrastructure de réseau de zombies menée par les États-Unis.

Qakbot est un cheval de Troie bancaire qui s’est rendu tristement célèbre en fournissant un point d’ancrage initial sur le réseau d’une victime pour que d’autres pirates puissent en acheter l’accès et diffuser leurs propres logiciels malveillants, tels que des rançongiciels (ransomware). Les autorités américaines ont déclaré que Qakbot avait contribué à faciliter plus de 40 attaques par ransomware au cours des seuls 18 derniers mois, générant 58 millions de dollars en paiements de rançons.

Dans le cadre de l’opération « Duck Hunt », le FBI et ses partenaires internationaux ont saisi l’infrastructure de Qakbot aux États-Unis et en Europe. Le ministère américain de la justice, qui a mené l’opération aux côtés du FBI, a également annoncé la saisie de plus de 8,6 millions de dollars en crypto-monnaie auprès de l’organisation cybercriminelle Qakbot, qui seront bientôt mis à la disposition des victimes.

Dans son communiqué de mardi, le FBI indique avoir mené une opération qui a redirigé le trafic réseau du botnet vers des serveurs sous le contrôle du gouvernement américain, ce qui a permis aux autorités fédérales de prendre le contrôle du botnet. Grâce à cet accès, le FBI a utilisé le botnet pour demander aux machines infectées par Qakbot dans le monde entier de télécharger un programme de désinstallation conçu par le FBI, qui a détaché l’ordinateur de la victime du botnet, empêchant ainsi l’installation ultérieure de logiciels malveillants par l’intermédiaire de Qakbot.

Le FBI a déclaré que son opération avait permis d’identifier environ 700 000 appareils infectés par Qakbot au mois de juin, dont plus de 200 000 se trouvaient aux États-Unis. Lors d’une conférence de presse, un haut responsable du FBI a déclaré que le nombre total de victimes de Qakbot se chiffrait probablement en millions.

Voici comment s’est déroulée l’opération « Duck Hunt ».

Comment l’opération a-t-elle fonctionné ?

Selon la demande de mandat de saisie de l’opération, le FBI a identifié et obtenu l’accès aux serveurs exploitant l’infrastructure du botnet Qakbot hébergée par une société d’hébergement web anonyme, y compris les systèmes utilisés par les administrateurs de Qakbot. Le FBI a également demandé au tribunal d’exiger de l’hébergeur qu’il produise secrètement une copie des serveurs afin d’éviter qu’il ne prévienne ses clients, les administrateurs de Qakbot.

Parmi les systèmes auxquels le FBI a eu accès, on peut citer la pile de machines virtuelles de Qakbot pour tester ses échantillons de logiciels malveillants contre les moteurs antivirus les plus répandus, ainsi que les serveurs de Qakbot pour lancer des campagnes de phishing portant le nom d’anciens présidents des États-Unis, sachant pertinemment que les courriels à thème politique sont susceptibles d’être ouverts. Le FBI a également indiqué qu’il avait été en mesure d’identifier les portefeuilles de Qakbot qui contenaient des cryptomonnaies volées par les administrateurs de Qakbot.

« Grâce à son enquête, le FBI a acquis une connaissance approfondie de la structure et de la fonction du réseau de zombies Qakbot », peut-on lire dans la demande, qui décrit le plan de démantèlement du réseau de zombies. « Sur la base de ces connaissances, le FBI a mis au point un moyen d’identifier les ordinateurs infectés, de recueillir auprès d’eux des informations sur l’infection, de les déconnecter du botnet Qakbot et d’empêcher les administrateurs de Qakbot de continuer à communiquer avec ces ordinateurs infectés.

Selon le FBI et les conclusions de l’agence américaine de cybersécurité CISA, Qakbot utilise un réseau de systèmes de niveau 1, de niveau 2 et de niveau 3 pour contrôler les logiciels malveillants installés sur les ordinateurs infectés dans le monde entier.

Selon le FBI, les systèmes de niveau 1 sont des ordinateurs domestiques ou professionnels ordinaires – dont beaucoup sont situés aux États-Unis – infectés par Qakbot et dotés d’un module « supernode » supplémentaire, ce qui leur permet de faire partie de l’infrastructure de contrôle internationale du réseau de zombies. Les ordinateurs de niveau 1 communiquent avec les systèmes de niveau 2, qui servent de proxy pour le trafic réseau afin de dissimuler le serveur principal de commande et de contrôle de niveau 3, que les administrateurs utilisent pour envoyer des commandes cryptées à leurs centaines de milliers de machines infectées.

En accédant à ces systèmes et en connaissant les clés de chiffrement de Qakbot, le FBI a déclaré qu’il pouvait décoder et comprendre les commandes chiffrées de Qakbot. À l’aide de ces clés de chiffrement, le FBI a pu ordonner à ces ordinateurs « supernode » de niveau 1 d’échanger et de remplacer le module supernode par un nouveau module développé par le FBI, qui contenait de nouvelles clés de chiffrement permettant de verrouiller l’accès des administrateurs de Qakbot à leur propre infrastructure.

Échanger, remplacer, désinstaller

Selon une analyse des efforts de démantèlement réalisée par la société de cybersécurité Secureworks, la livraison du module du FBI a commencé le 25 août à 19 h 27 à Washington, DC.

Le FBI a ensuite envoyé des commandes à ces ordinateurs de niveau 1 pour qu’ils communiquent avec un serveur contrôlé par le FBI plutôt qu’avec les serveurs de niveau 2 de Qakbot. À partir de là, la prochaine fois qu’un ordinateur infecté par Qakbot se connectait à ses serveurs – toutes les une à quatre minutes environ – il se retrouvait à communiquer de manière transparente avec un serveur du FBI.

Une fois que les ordinateurs infectés par Qakbot ont été redirigés vers le serveur du FBI, ce dernier a demandé à l’ordinateur de télécharger un programme de désinstallation qui supprime complètement le logiciel malveillant Qakbot. (Le fichier de désinstallation a été téléchargé sur VirusTotal, un scanner en ligne de logiciels malveillants et de virus géré par Google). Cela ne supprime pas les logiciels malveillants transmis par Qakbot et n’y remédie pas, mais bloque et empêche une autre infection initiale par Qakbot.

Le FBI a déclaré que son serveur « sera une impasse » et qu’il « ne capturera pas le contenu des ordinateurs infectés », à l’exception de l’adresse IP de l’ordinateur et des informations de routage associées afin que le FBI puisse contacter les victimes de Qakbot.

« Le code malveillant de Qakbot est supprimé des ordinateurs des victimes, ce qui l’empêche de nuire davantage », ont déclaré les procureurs mardi.

Il s’agit du démantèlement opérationnel le plus récent réalisé par le FBI au cours des dernières années.

En 2021, les autorités fédérales ont mené la première opération du genre pour supprimer les portes dérobées placées par des pirates chinois sur des serveurs de messagerie Microsoft Exchange piratés. Un an plus tard, le FBI a démantelé un gigantesque réseau de zombies utilisé par des espions russes pour lancer des cyberattaques puissantes et perturbatrices destinées à mettre les réseaux hors service, et, plus tôt cette année, il a mis hors service un autre réseau de zombies russes qui opérait depuis au moins 2004.